Informationssicherheit als kritische Größe für den Geschäftserfolg...

Immer mehr Prozesse in Organisationen hängen von der Informations- und Kommunikationstechnologie (ITK) ab. Die Nutzungsszenarien werden kontinuierlich umfassender und komplexer. Zunehmende Komplexität geht häufig mit dem zunehmenden Risiko einher, dass sich Fehler und Schwachstellen einschleichen. Zudem erschwert diese Komplexität das Erkennen solcher Unzulänglichkeiten.

Aber auch organisatorische Mängel, wie die fehlende Aufklärung von Mitarbeitern oder Nutzern von Systemen werden in immer wachsender Zahl durch Angreifer ausgenutzt, deren Vorgehensweisen professioneller werden.

Nicht zu vergessen sind auch betriebsinterne Quellen von Bedrohungen, sei es durch Nachlässigkeiten oder durch bewusste schädigende Handlungen. Diese werden erfahrungsgemäß oft unterbewertet.

Informationssicherheit ist aber nicht nur Teil der unternehmerischen Risikoabwägung, sondern wird zunehmend auch gesetzlich gefordert. Beispiele sind das IT-Sicherheitsgesetz (ITSiG), die europäische Datenschutz-Grundverordnung (EU DS-GVO) oder, für Energieversorgungsunternehmen, als kritische Infrastrukturen, das Energiewirtschaftsgesetz (EnWG). In vielen Bereichen der Wirtschaft und der öffentlichen Hand ist die strukturierte Behandlung der Informationssicherheit somit zwingend gesetzlich vorgeschrieben und nach dem Stand der Technik durchzuführen.

Was wir für Sie tun können:

- Stellung eines externen Informationssicherheitsbeauftragten

- Aufbau eines Informationssicherheitsmanagementsystems (ISMS) nach DIN EN ISO/IEC 27001 und Begleitung bis zur erfolgreichen akkreditierten Zertifizierung

- Hilfestellung zur Erstellung und Einführung einer Informationssicherheitspolitik

- Beratung zur Definition des notwendigen Schutz-Niveaus

- Identifikation der schutzbedürftigen Unternehmensprozesse und Assets

- Aufbau eines Verzeichnisses der Unternehmenswerte (Assets)

- Aufbau einer IT-Sicherheitsstruktur in der Organisation

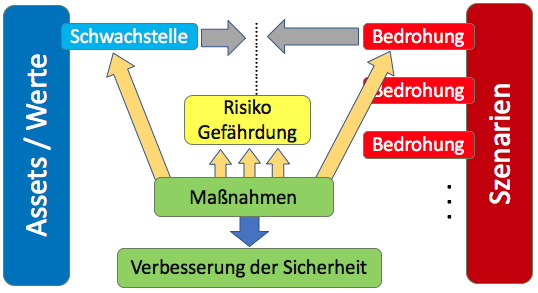

- Identifikation von Schwachstellen, Bedrohungsszenarien und Risiken

- Hilfestellung zum Risiko-Management und zur Behandlung der Risiken durch Maßnahmen

- Hilfestellung zur Implementierung eines kontinuierlichen Verbesserungsprozesses

- Planung, Durchführung und Bewertung interner Audits

- Größere Neutralität durch externes unabhängiges Know-how

- u.v.a.m.

Sprechen Sie uns an, wir sind für Sie da!